日本証券業協会はは2025年7月15日「インターネット取引における不正アクセス等防止に向けたガイドライン」を改訂した。これは、フィッシングやマルウェアによる不正アクセス、特に不正出金だけでなく不公正取引への悪用が増加している現状に対応するためだ。この改訂は、インターネット取引におけるセキュリティのあり方を大きく見直すものとなる。

証券取引の新たなセキュリティ基準

ガイドライン改訂の核心は、ログイン時、出金時、出金先銀行口座の変更時など、重要な操作におけるフィッシングに耐性のある多要素認証の必須化にある。具体的には、パスキーやPKI(公開鍵基盤)ベースの認証が推奨される。加えて、口座開設時の厳格な本人確認、システム脆弱性対策、情報管理、そして顧客への注意喚起とサポート体制の強化も求められる。

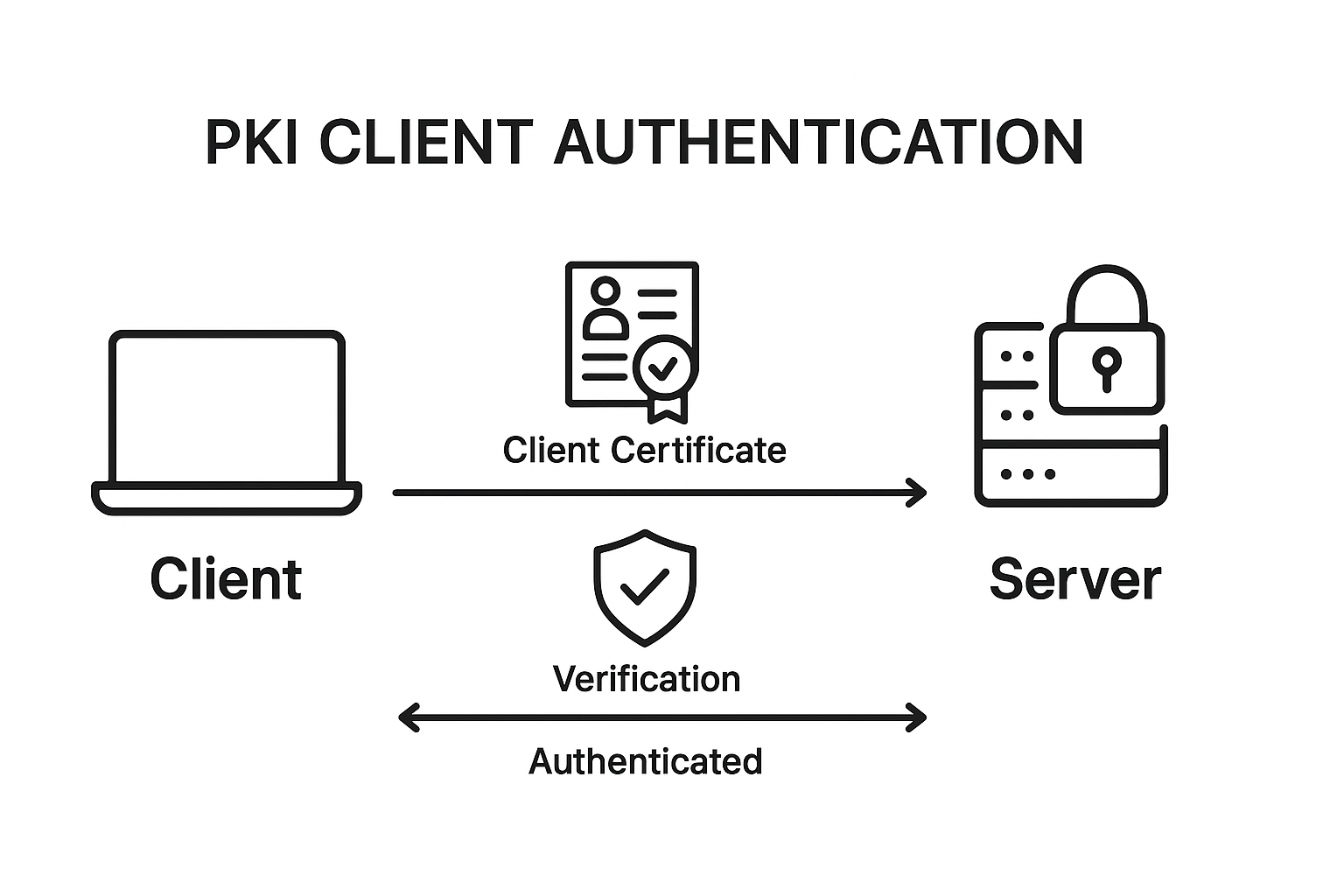

PKI(公開鍵基盤)ベースの認証とは?

PKI(Public Key Infrastructure:公開鍵基盤)は、デジタル証明書と公開鍵暗号技術を組み合わせた、安全な通信と認証を実現するフレームワークである。デジタル証明書が「身分証明書」の役割を果たす。

仕組み

PKIベースの認証は、主に以下の要素で構成される。

- 公開鍵と私有鍵のペア: ユーザーは自身の公開鍵と私有鍵のペアを持つ。

- デジタル証明書: ユーザーの公開鍵や情報を含み、信頼された認証局(CA)によって署名された電子的な証明書。CAは証明書の正当性を保証する。

- 認証局 (CA): デジタル証明書を発行し、その有効性を保証する信頼された機関。

特徴と利点

- 高いセキュリティレベル: 暗号技術に基づき、なりすましや改ざんが困難。

- 相互運用性: 標準規格に基づいており、異なるシステム間での連携が可能。

- 用途の広さ: 認証だけでなく、データの暗号化、デジタル署名など幅広いセキュリティ用途に利用される。

パスキーとは?

パスキーは、パスワードに代わる次世代の認証技術だ。FIDOアライアンスが推進するWebAuthn標準に基づき、私有鍵と公開鍵のペアを使用して認証を行う。

仕組み

パスキーの認証プロセスは以下のように進む。

- アカウント作成時: ユーザーがサービスに登録する際、デバイス(スマホ、PCなど)上で公開鍵と私有鍵のペアが生成される。公開鍵はサービス側に登録され、私有鍵はデバイスの安全な領域(セキュアエンクレーブなど)に保存される。私有鍵はデバイス外に出ない。ユーザーは生体認証やPINで私有鍵へのアクセスを許可する。

- ログイン時: サービスがチャレンジをデバイスに送信。デバイスは私有鍵でチャレンジに署名し、その署名をサービスに送り返す。サービスは登録済みの公開鍵で署名を検証し、本人確認を完了させる。

特徴と利点

- フィッシング耐性: 私有鍵はデバイス内に留まるため、フィッシングサイトにパスワードを誤入力するリスクがない。

- 使いやすさ: パスワードを覚える必要がなく、生体認証で手軽にログイン可能。

- デバイス間同期: 主要OSやブラウザでサポートされ、パスキープロバイダー(iCloudキーチェーン、Googleパスワードマネージャー)を通じて異なるデバイス間で同期できる。

- 使用される暗号アルゴリズム: 主にECDSA(楕円曲線デジタル署名アルゴリズム)やEdDSAのような公開鍵暗号アルゴリズムが使われる。

パスキーとPKIの比較

パスキーとPKIの導入コストとセキュリティレベルには明確な違いがある。

| 特徴 | パスキー | PKI |

| 導入コスト | 低コスト。既存システムへのAPI統合が主。 | 中~高コスト。認証局(CA)の構築・維持、専門人材が必要。 |

| 運用コスト | ヘルプデスクコスト削減の可能性。ユーザーデバイス依存。 | 証明書管理、システム監査など継続的な運用コストが高い。 |

| 特徴 | ユーザー体験向上、コンシューマー向けサービス向き。 | 高度なセキュリティ、厳格な認証が求められる企業・政府機関向き。 |

PKIがパスキーに比べて高度なセキュリティとされる理由

PKIは、単一の認証技術ではなく、信頼の階層と厳格な管理プロセスを確立することで、より広範で強固なセキュリティフレームワークを提供する。

- 認証局(CA)による厳格な本人確認: CAは独立した信頼された第三者機関として、証明書発行時に身元を厳格に確認する。

- 証明書のライフサイクル管理: 発行だけでなく、更新、失効といった証明書の全ライフサイクルを管理し、迅速な失効が可能。

- 多様なセキュリティ機能への応用: 認証に加えて、データの暗号化やデジタル署名など、多岐にわたるセキュリティ機能の基盤となる。

- 監査とコンプライアンス: PKIの運用は国際的なセキュリティ標準や規制に準拠し、定期的な監査の対象となる。

- 企業・組織内での厳格な制御: 組織は証明書の発行・利用ポリシーを細かく定義し、厳格に制御できる。

パスキー登録デバイスの紛失と無効化

スマートフォンを紛失した場合でも、パスキーの安全性は維持される可能性が高い。パスキーの私有鍵はデバイスのセキュアな領域に保存されており、通常は生体認証やデバイスのPINコード/パスワードがなければアクセスできないため、直接的な不正利用のリスクは低い。

しかし、もしデバイスのロックが解除されてしまえば、パスキーが利用される可能性がある。そのため、紛失時には以下の対応が必要だ。

- 紛失したデバイスの遠隔消去(ワイプ): 最も効果的な方法。iPhoneの「iPhoneを探す」やAndroidの「デバイスを探す」機能を使って、デバイス内のすべてのデータをリモートで消去する。これにより、デバイス上のパスキーもすべて削除される。

- パスキープロバイダーの管理画面から無効化: iCloudキーチェーンやGoogleパスワードマネージャーなど、パスキーを同期しているクラウドサービスの管理画面から、紛失したデバイスに同期されているパスキーへのアクセスを制限する。

- オンラインサービス側でのパスキーの削除: 別の信頼できるデバイスでオンラインサービスにログインし、セキュリティ設定から紛失したスマートフォンに関連付けられているパスキーを削除し、新しいデバイスでパスキーを再登録する。

常にバックアップコードや別の認証方法を用意しておくことが重要だ。