利用期限

SHA-256は、2040年12月31日までの利用にするべきで、移行完遂期間を含めれば、2050年12月31日まで利用できる。(CRYPTREC 暗号強度要件(アルゴリズム及び鍵長選択)に関する設定基準)

SHA-256は、例えば、セキュリティ寿命が5年のデータは、2035年12月31日以降、SHA-256を使用するべきではない、ということになる。

| 年月日 | 内容 |

| 2025年12月31日 | 15年有効期間の証明書の最終発行日 |

| 2030年12月31日 | 10年有効期間の証明書の最終発行日 |

| 2035年12月31日 | 5年有効期間の証明書の最終発行日 ※以降、有効期間を短くして、2040年12月31日までの有効期間として発行することは可。 |

| 2040年12月31日 | SHA-256の利用期限とするべき日 |

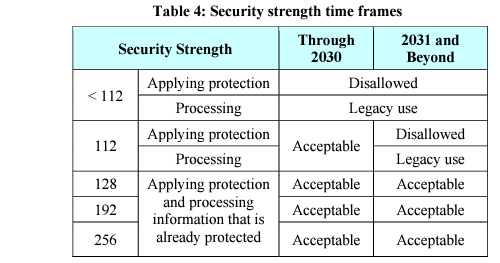

NIST SP 800-57 Part 1 Rev. 5

SP 800-57 Part 1 Rev. 5は、2020年5月に発行された鍵管理に関する推奨事項となっている。

「Security Strength」が「112」以下は、2030年12月31日まで利用できる。

「Security Strength」が「128」以上は、2031年以降も利用できる。

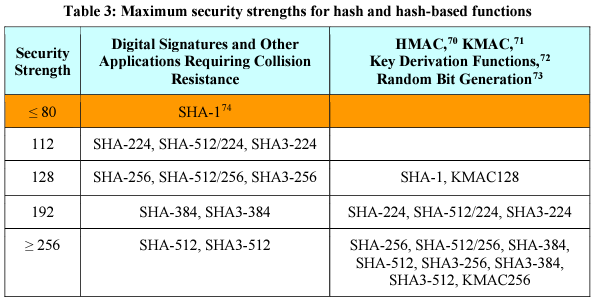

ハッシュ値については、

SHA-224以下は、2030年12月31日までしか利用できない。

SHA-256以上は、2031年以降も利用できる。

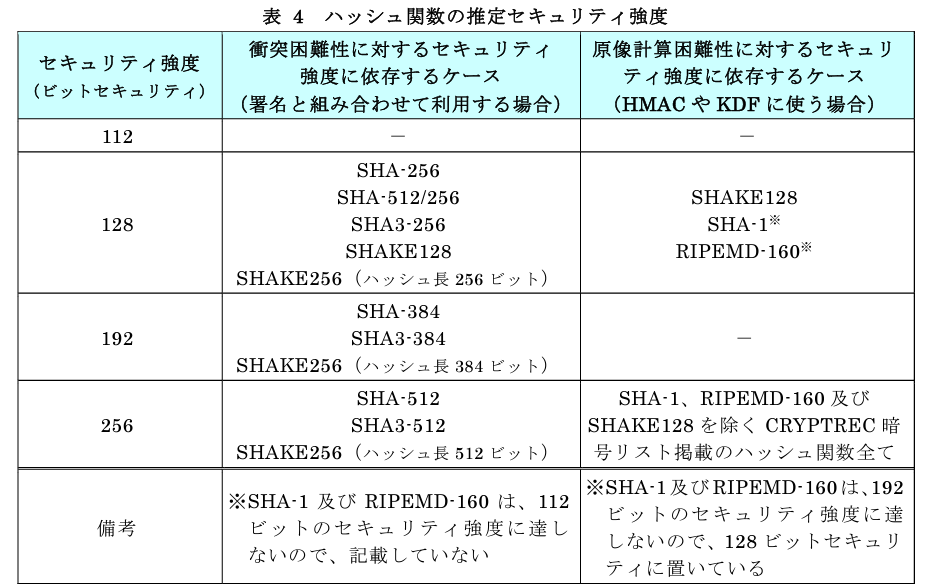

CRYPTREC 暗号強度要件(アルゴリズム及び鍵長選択)に関する設定基準

「セキュリティビット」が「128」以下は、2040年12月31日までの利用にするべきで、移行完遂期間を含めれば、2050年12月31日まで利用できる。

・SHA-256。

「セキュリティビット」が「192」は、2070年12月31日まで利用できる。

・SHA-384。

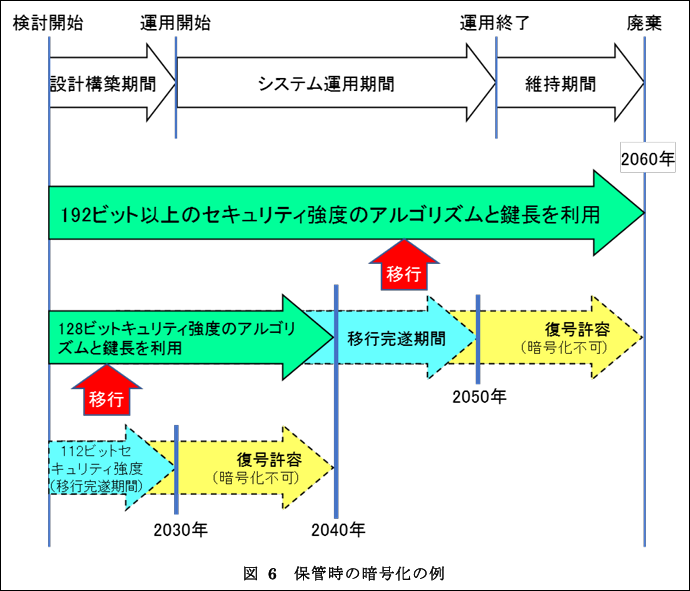

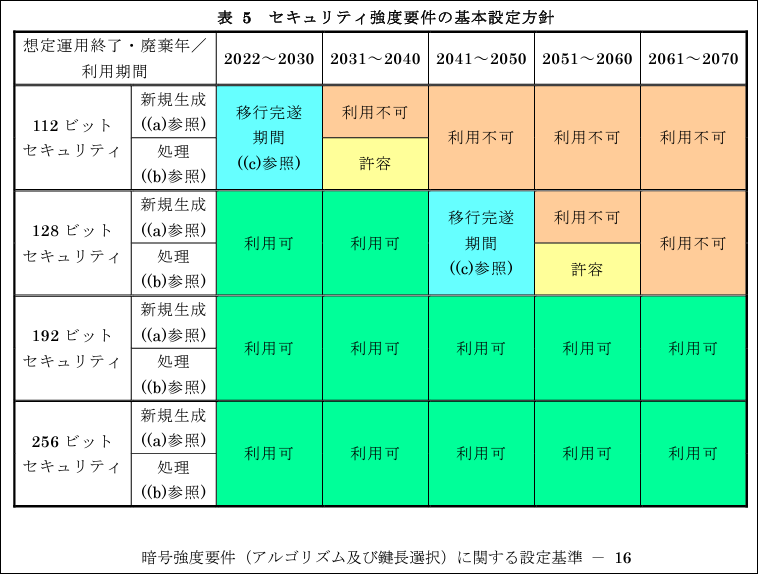

(a) 新規に暗号保護を適用する(例えば、暗号化や署名生成を実行する)際は、原則として、2040年までは128ビット以上のセキュリティ強度のものを選択すべきである。2041年以降は192ビット以上のセキュリティ強度のものを選択すべきである。

(b) 保護済みのデータに対して処理を実行する(例えば、復号や署名検証を実行する)際は、2040年までは128ビット以上、2041年以降は192ビット以上のセキュリティ強度のものを選択すべきである。ただし、保護済みのデータに対する正当性を担保又は確認するための何らかの技術的又は運用的な対策やルール等(暗号技術によるものとは限らない)を併用している場合に、2031年以降も2040年までの必要な範囲内で112ビットセキュリティ強度のものを選択することを許容する。同様に、2051年以降も2060年までの必要な範囲内で128ビットセキュリティ強度のものを選択することを許容する。

(c) 移行完遂期間内に、よりセキュリティ強度の高い暗号技術又は鍵長への移行を完遂させることを前提として、利用する暗号処理が短期間で完結する場合(例:エンティティ認証)、又は既存の電子政府システムの継続利用やそれらとの互換性・相互接続性維持などの必要がある場合には、2030年までは112ビットセキュリティ強度のものを、2050年までは128ビットセキュリティ強度のものを選択することを許容する。